安全预警

简答:Subconverter 存在严重 RCE 漏洞,攻击者可窃取你的订阅链接甚至获取服务器 Root 权限。建议立即停用第三方在线转换服务,改为本地部署。

这是一个针对所有使用 Subconverter 框架的订阅转换服务的严重安全预警。

目前大量公共订阅转换服务器(包括知名机场自营服务)存在远程代码执行(RCE)漏洞。攻击者不仅可以窃取你的节点和机场订阅链接,甚至能获取服务器的 Root 权限。

最稳妥的方案是立即停止使用未知的第三方在线转换服务,转向本地化部署。

相关阅读:确保节点安全后,可通过 IP 纯净度检测 验证节点质量,并参考 V2rayN 进阶教程 优化客户端配置。

风险评估要点

在选择订阅转换服务时,需要关注以下安全因素:

- 数据隐私性:服务端是否能记录并查阅用户的订阅链接及节点详情

- 系统安全性:后端程序是否存在未授权访问或远程代码执行漏洞

- 版本更新频率:是否及时同步上游开源项目的安全补丁

- 配置规范性:是否正确开启了

api_mode并设置了强口令 Token

漏洞详情

下表汇总了 Subconverter RCE 漏洞的关键技术信息,所有使用官方 Release 版本的服务均受影响:

| 关键指标 | 详细信息 | 影响 |

|---|---|---|

| 受影响软件 | Subconverter | 目前最主流的订阅转换后端 |

| 受影响版本 | 全版本(包含最新 0.7.2) | 官方编译版已两年未更新安全补丁 |

| 漏洞类型 | 路径穿越 & 远程代码执行 | 服务器被入侵、数据泄露 |

| 关键补丁日期 | 2022-04-04 / 2022-08-22 | 源码已修复,但多数站长未自行编译 |

| 默认弱口令 | password | 极易被盲打入侵 |

如何检测版本

在订阅转换服务的网址后添加 /version,即可确认后端版本。如果显示 0.7.2,则该服务存在漏洞风险。

漏洞利用方式

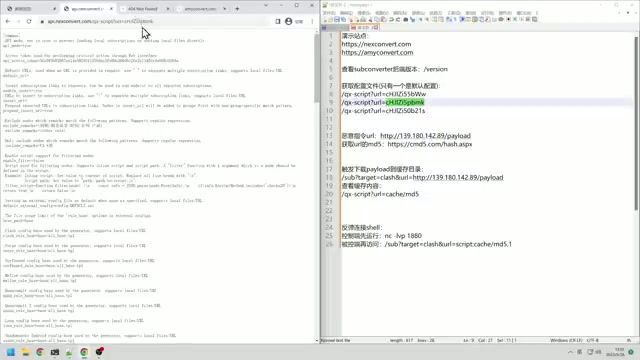

路径穿越获取配置

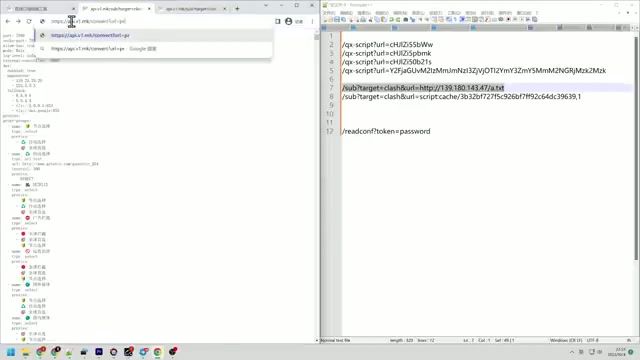

攻击者可通过路径穿越漏洞直接获取服务器的 Token 和配置信息。

即使站长设置了强 Token,通过 /qx-script 或特定的 /convert 接口仍可直接读取配置文件获取 Token。

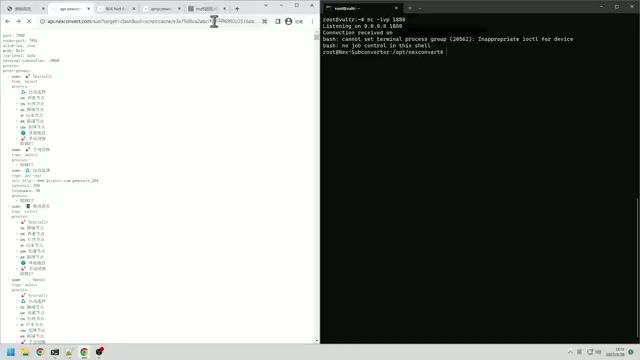

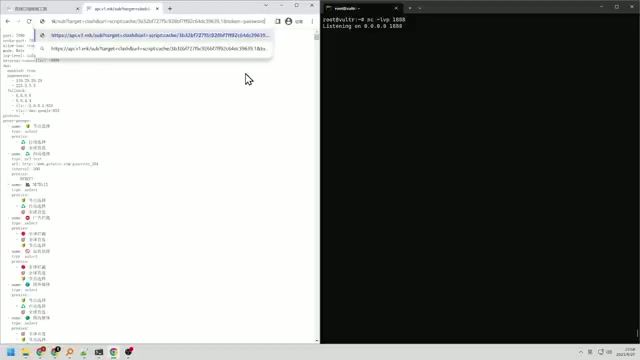

远程代码执行

在实战演示中,攻击者只需通过简单的路径穿越获取服务器 Token,随后利用 MD5 缓存文件名机制,将恶意指令写入服务器缓存目录。

通过触发该缓存文件,攻击者仅需几秒钟即可反弹 Shell,拿到对方服务器的 Root 权限。

严重后果

一旦服务器被攻破,黑客可以:

- 实时监控转换日志:所有用户的转换请求都会被记录

- 批量提取订阅链接:你的机场订阅链接完全暴露

- 植入后门:很多站长甚至不知道服务器已被入侵

这意味着你的节点流量、账号信息在黑客面前是完全透明的。

常见安全误区

误区 1:设置了 Token 就安全

即便删除了 qx-script 接口,仍有其他路径可以泄露 Token。

误区 2:使用知名公共服务就安全

演示中包括某一线机场的自营转换服务及多个知名公共接口均存在不同程度的安全隐患。

误区 3:api_mode 配置

如果 api_mode 设置为 false,即便有 Token 也不起作用,黑客可直接执行任意脚本。

解决方案

对于普通用户

立即停止在任何不明来源的”在线订阅转换”网站输入你的机场链接,特别是版本号显示为 0.7.2 的站点。

如必须使用在线转换,请确保:

- 该服务来自你 100% 信任的提供商

- 对方已确认修复了相关漏洞

对于技术用户

强烈建议进行本地订阅转换部署:

- 将程序运行在自己的电脑上

- 或部署在受信任的私有 VPS 上

- 彻底断绝外部访问路径

对于服务提供者

如果你运营公共转换服务或机场自建转换服务,必须:

- 自行编译最新源码(不要使用 Release 版)

- 开启 api_mode

- 设置强 Token(不要使用默认的

password) - 使用 Nginx 反向代理隐藏敏感接口

- 或直接关闭缓存服务

对于机场主

如果你的机场提供自建转换服务,请务必检查 pref.ini 配置,防止用户节点集体被盗导致商业损失。

技术细节总结

| 配置项 | 安全设置 | 风险设置 |

|---|---|---|

| api_mode | true | false |

| api_access_token | 强随机字符串 | password 或空 |

| enable_cache | false(更安全) | true |

| 版本 | 自行编译最新源码 | Release 0.7.2 |

总结

Subconverter 是一个功能强大的订阅转换工具,但其公共服务的安全状况令人担忧。在官方 Release 版本更新安全补丁之前,建议所有用户采取以下措施:

- 避免使用不明来源的在线转换服务

- 优先考虑本地部署方案

- 如必须使用在线服务,选择已确认修复漏洞的可信提供商

你的订阅链接包含了所有节点信息,一旦泄露,后果不堪设想。

本文基于安全研究视频整理,旨在提高用户安全意识。